Hacker erpressen Bernina und fordern 1,3 Millionen

Unbekannte Cyberkriminelle sind bei der Schweizer Traditionsfirma Bernina an die Falsche geraten. Die Chronologie einer skrupellosen Erpressung, die misslang.

Veröffentlicht am 28. April 2023 - 18:26 Uhr

Die Liste von erpressten Unternehmen wird immer länger. Weltweit verschaffen sich Hackerbanden Zugang zu Firmennetzwerken, verschlüsseln deren Daten und drohen, diese an andere Betrüger zu verkaufen – oder im Darknet zu veröffentlichen. Wie skrupellos die Erpresser vorgehen, zeigt das neuste Opfer: der Nähmaschinenkonzern Bernina.

Der Angriff auf Bernina fand am Mittwoch vor Ostern statt, wie die Firma bestätigt. Man habe «umgehend Sicherheitsmassnahmen» eingeleitet, Behörden involviert und Mitarbeiter über den möglichen Verlust von sensiblen Daten informiert. Mit Hilfe externer Experten sei inzwischen die «Operationsfähigkeit auf Niveau vor dem Angriff» erreicht, «mit nur wenigen Ausnahmen».

10 Dollar statt 1,3 Millionen

Für die Schweizer Traditionsfirma aus Steckborn TG ist der Fall glimpflich abgelaufen: Mit einer geschickten Verhandlungsstrategie konnte Bernina wertvolle Zeit gewinnen, um die eigenen Systeme wiederherzustellen. Statt eines Lösegelds von 1,3 Millionen Dollar überwies die Firma den Erpressern 10 Dollar. Das geht aus einem Chatverlauf hervor, den die Hackerbanden im Darknet veröffentlicht haben und der dem Beobachter vorliegt.

Hinter dem Angriff steht die Erpresserbande Alpha, die sich bisher BlackCat nannte. Diese Gruppe hat in den letzten zwei Jahren vorwiegend amerikanische und australische Unternehmen angegriffen und nahm nur vereinzelt europäische Unternehmen ins Visier.

Der Hackerangriff auf Bernina ist aber noch nicht ausgestanden. Noch immer ist unklar, wie viele – und vor allem welche – Daten die Hacker tatsächlich erbeutet haben und was sie damit anstellen. Bernina hält dazu fest: «Nach unseren Erkenntnissen ist das Volumen entwendeter Daten deutlich geringer als von den Hackern behauptet.» Auf der Plattform der Erpresserbande Alpha/BlackCat listen die Cyberkriminellen ihre angebliche Beute auf: Kundendaten, Mitarbeiterinformationen, vertrauliche Bankdokumente der Bernina-Standorte Schweiz und Thailand. Die Rede ist von 450’000 Dateien im Umfang von 1200 Gigabyte.

Chatverlauf der Erpresser

Erpresser veröffentlichen Chatverlauf

Veröffentlicht haben die Erpresser neben einigen Daten als Beleg für den Hack auch den gesamten Chatverlauf mit Bernina. Diese Korrespondenz zwischen Hacker und Opfer gibt einen tiefen Einblick in das Vorgehen der Kriminellen.

Der Diskussionsverlauf beginnt am 5. April, einen Tag vor Gründonnerstag, mit einer Höflichkeit:

Greetings from Alpha/BlackCat

Doch die Bande gibt gleich den Tarif durch: Wenn die Firma nicht innerhalb des vorgegebenen Zeitfensters reagiere, werde der Preis «drastisch» steigen, und es würden «Massnahmen» ergriffen.

Wir warnen Sie: Wenn Sie unsere Nachrichten ignorieren, Zeit verschwenden oder sich nicht an unsere Regeln und Bedingungen halten, werden wir verheerende DDoS-Angriffe auf Ihre Server starten.

Bei sogenannten Distributed-Denial-of-Service-Angriffen (DDoS) werden Webserver mit riesigen Mengen an Datenanfragen eingedeckt, so dass die Server diese Zugriffe nicht mehr verarbeiten können und zusammenbrechen. Das Ziel der Angreifer: Webseiten von Unternehmen in die Knie zwingen, damit sie für Kunden nicht mehr erreichbar sind.

Nach der anfänglichen Drohung ändern die Kriminellen ihren Ton. Ab hier schreiben sie sachlich, teils sogar zuvorkommend – aber immer knallhart.

Es gebe nur zwei Auswege aus der Situation. Entweder zahle die Firma das Lösegeld und erhalte ein Entschlüsselungsprogramm. Wenn Bernina keine Antwort gebe, werde das Entschlüsselungsprogramm nach einer Woche gelöscht und die gestohlenen Dateien «dauerhaft» veröffentlicht. Zusätzlich werde man «gezielt Konkurrenten und Kunden» kontaktieren.

Für den Fall, dass Bernina das Lösegeld zahlen werde, stellen die Kriminellen neben einem Beleg, dass die gestohlenen Dateien gelöscht worden seien, sogar «Sicherheitsempfehlungen» in Aussicht, inklusive eines «detaillierten» technischen Berichts über bestehende Sicherheitslücken. Solche Berichte erstellen üblicherweise IT-Security-Unternehmen, die im Auftrag von Firmen deren Infrastruktur prüfen.

Tatsächlich meldet sich kurz darauf ein Bernina-Vertreter, vermutlich ein externer Security-Dienstleister, der im Auftrag der Firma die Verhandlungen mit den Erpressern führt:

Bernina: Hallo, Sie haben unsere Daten verschlüsselt. Was sollen wir tun?

Alpha/BlackCat: Hallo Bernina. Alles ist oben in diesem Chat beschrieben. Sie müssen mit uns eine Vereinbarung treffen. […] Wir haben ein riesiges Archiv mit Ihren Daten. Bitte bleiben Sie dran. Unser Techniker wird einige zufällige Proben von Ihrem Server vorbereiten. So können Sie sehen, welche Daten wir entwendet haben. Die vollständige Auflistung ist nach der Bezahlung verfügbar. Einen Rabatt gewähren wir nur während kurzer Zeit.

Bernina: OK. Danke, wir werden die Dateien prüfen.

Alpha/BlackCat: Unser Spezialist hat den ersten Teil der Liste für Dateien im Umfang von 80 Gigabyte vorbereitet. Sie können daraus drei bis sieben unwichtige Dateien auswählen, die wir Ihnen schicken. So können Sie sicherstellen, dass wir die Dateien wirklich aus Ihrem Netz heruntergeladen haben. Die vollständige Liste wird Ihnen nach der Bezahlung in Form eines Löschprotokolls zur Verfügung gestellt.

Über einen speziellen Link senden die Erpresser Bernina einige Dateien zu, damit sich das Unternehmen ein Bild vom Schaden machen kann. Bernina antwortet vorübergehend nicht. Zwei Tage nach dem Angriff ist Karfreitag. Die Erpresser schlagen einen neuen Ton an.

Alpha/BlackCat: Wir haben Sie zwei Tage lang nicht an uns erinnert und Ihnen die Gelegenheit gegeben, den Schaden zu bewerten, zu verhandeln und Ihre Dienste teilweise anhand von Sicherungskopien wiederherzustellen. Aber die Zeit läuft, und heute ist Freitag. Bevor wir ins Wochenende fahren, müssen Sie und ich unseren Status aktualisieren.

Bernina antwortet auf diese Nachricht nicht, inzwischen ist Ostern.

Alpha/BlackCat: Liebe Kollegen, der Arbeitstag endet in 10 Minuten. Daher möchten wir klären, welche der unten aufgeführten Personen wir an diesem Wochenende anrufen oder anschreiben sollen.

Die Hacker listen die E-Mail-Adressen von zwei Dutzend Personen des Bernina-Topmanagements auf und drohen, diese anzurufen. Offenbar verhandle man nicht mit der richtigen Person. Wenige Stunden später reagiert Bernina.

Bernina: Danke für Ihre Geduld. Wir mussten unsererseits einige Dinge klären.

Jetzt reagieren die Erpresser nicht. Einen Tag später schreibt Bernina: «Das Management entschied, 500’000 Dollar freizugeben, um die Daten zu entschlüsseln.»

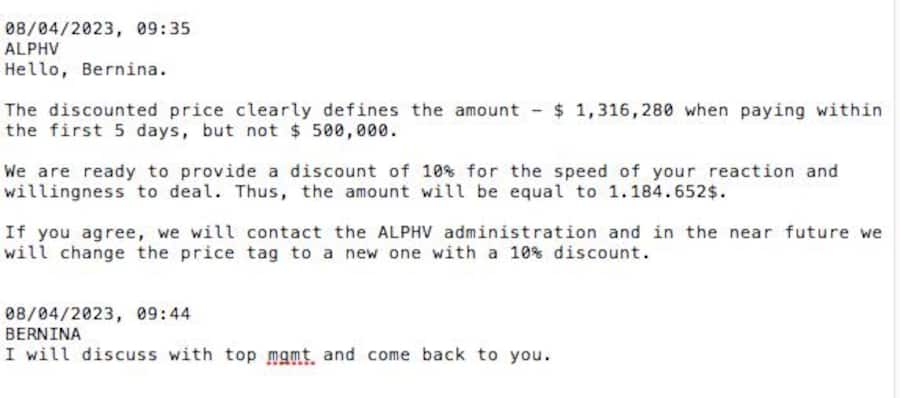

Zwei Minuten später antworten die Erpresser: «Hallo Bernina. Wir haben den Rabatt klar definiert: 1’316’280 Dollar, wenn Sie innerhalb von 5 Tagen bezahlen – nicht 500’000 Dollar. Wir sind aber einverstanden, Ihnen 10 Prozent zu geben, weil Sie nun schnell reagiert haben und willens sind, mit uns eine Vereinbarung zu treffen. Die Summe beträgt nun 1’184’652 Dollar.»

Fast im Minutentakt geht es nun hin und her.

Bernina: Ich werde das mit dem Topmanagement diskutieren und komme auf Sie zurück.

Wenige Minuten später: «Wir sind daran, unsere Back-ups wiederherzustellen. Es ist ein mühsamer Prozess, aber es ist machbar. Ich kann unser Angebot von 500’000 Dollar für die Entschlüsselung wiederholen. Das ist etwa 20 Prozent mehr, als uns der Aufwand zur Wiederherstellung der Back-ups kostet.»

Dann bleibt es auf Seiten der Erpresser zwei Tage still, inzwischen ist Ostermontag.

Alpha/BlackCat: Good Morning Bernina. Danke für die Klarstellung. Wir nehmen das Angebot an. Wir geben Ihnen zwei weitere Tage Zeit. Wollen Sie wirklich nur das Entschlüsselungsprogramm, ist es Ihnen egal, wenn wir die gestohlenen Daten veröffentlichen?

Eine halbe Stunde später fahren die Erpresser fort: «Nur dass es keine Missverständnisse gibt: die 500’000 Dollar sind in der Währung Monero zu zahlen. In Bitcoin sind dies 575’000 Dollar. Sie erhalten dafür das Entschlüsselungsprogramm, die Garantie, dass die Daten von unseren Systemen gelöscht wurden, und die Garantie, dass wir Sie nicht mehr angreifen werden. Dazu erhalten Sie auch einen professionellen Testbericht über die kritischen Schwachstellen in Ihrem Netzwerk. Sind Sie damit einverstanden? Haben Sie genügend Zeit eingerechnet, um die Zahlung auszuführen?»

Bernina: Danke, wir sind einverstanden. Bezüglich der Bezahlung: Heute ist ein Bankfeiertag, und wir konnten keine Bitcoin besorgen. Wir werden das morgen früh als Erstes erledigen.

Alpha/BlackCat: OK. Haben Sie einen Händler für Kryptowährungen gefunden?

Inzwischen ist bereits Dienstag nach Ostern. Offensichtlich versucht der von Bernina eingesetzte Spezialist, das Prozedere der Lösegeldzahlung hinauszuzögern.

Bernina: Ja, wir haben einen Kryptohändler gefunden und ihm alle nötigen Unterlagen zukommen lassen. Er sagt, er sei morgen bereit. So können wir ihm das Geld senden, und er kauft Krypto für uns. Anschliessend geht das an Sie.

Alpha/BlackCat: Good News. Wir geben Ihnen einen weiteren Tag Zeit.

Bernina: Wir haben nun ein Konto und werden das Geld der Kryptobank überweisen.

Alpha/BlackCat: OK, wir warten auf den Geldtransfer.

Inzwischen ist wieder ein Tag vergangen.

Bernina: Wir haben das Geld überwiesen. Der Kryptohändler hat uns aber gesagt, er könne aus regulatorischen Gründen keine Monero kaufen, Bitcoin sei kein Problem. Wir werden also Bitcoin kaufen, aber ich muss dafür noch den Firmeninhaber kontaktieren, um die zusätzlichen 75’000 Dollar zu bewilligen.

Bernina schlägt vor, zuerst nur einen kleinen Betrag als Testzahlung zu überweisen. Man sei «besorgt», 575’000 Dollar zu überweisen, ohne sicherzugehen, dass das Entschlüsselungsprogramm dann auch geliefert werde.

Die Erpresser antworten schnell. Das Entschlüsselungsprogramm werde nach der Transaktion automatisch freigeschaltet. Wichtig sei, dass Bernina vor der Transaktion alles doppelt prüfe: «Es besteht kein Problem, den vollen Betrag zu senden.»

Nach längerem Hin und Her überweist Bernina einen Testtransfer in der Höhe von 10 Dollar, die Erpresser bedanken sich: «Wir haben Ihren Testtransfer erhalten. Heute warten wir auf Ihre Überweisung.»

Bernina: Wir wollen nur noch die Testentschlüsselung durchführen, dann sind wir bereit, den Betrag zu überweisen.

Bernina kommt mit der Erpresserbande überein, den Hackern einige verschlüsselte Dateien zu senden. Diese sollten die Dateien entschlüsseln und wieder zurücksenden. So wollen die Hacker ihr Opfer davon überzeugen, dass die Entschlüsselung funktioniert.

Ein weiterer Tag verstreicht, Bernina schreibt, mit einer Datei gebe es ein technisches Problem. Das Unternehmen und die Kriminellen tauschen sich in der Folge darüber aus, dass die Datei womöglich beschädigt sei. Die Erpresser werden zunehmend ungeduldig und verweisen auf andere Dateien, die Bernina zur Probeentschlüsselung senden könne.

Im Minutentakt chatten sie hin und her, schicken sich einzelne Dateien zu, Bernina fragt nach spezifischen Dateitypen. Einmal scheint die Datei zu gross für die Übermittlung. Weitere Zeit verstreicht. Bernina macht geltend, man habe inzwischen fast alle Server wieder installiert, nur noch einer sei verschlüsselt, und hier gebe es keine kleinen Dateien.

Zwei weitere Tage später kündigt Bernina an, es stehe eine Sitzung des Topmanagements an, um über die weiteren Schritte zu entscheiden. Die Erpresser glauben, sich mit einem willigen Techniker zu unterhalten, und antworten:

Alpha/BlackCat: Wir wünschen Ihnen viel Glück an der Sitzung.

Weitere Tage sind vergangen, und Bernina konnte die Überweisung von Lösegeld erfolgreich hinauszögern – und die Zeit offensichtlich nutzen, die eigenen Systeme zu einem grossen Teil wiederherzustellen. Nun geht Bernina in die Offensive: «Hallo, die Sitzung ist gerade zu Ende gegangen. Hier ist der Stand der Dinge. Wir sind voll funktionsfähig und haben nur noch einen Back-up-Server, der nicht läuft. Glücklicherweise waren die Daten auf diesem Server auch auf einem etwas älteren Back-up-Status gespeichert. Wir haben die ältere Sicherung wiederhergestellt und sind gerade dabei, die fehlenden Tage manuell einzugeben. Wir sind inzwischen nicht mehr davon überzeugt, dass Sie die Daten schneller entschlüsseln können, als wir für die manuelle Neueingabe der Daten benötigen. Ihr Angebot ist uns keine 500’000 mehr wert. Das Management ist bereit, Ihnen in den nächsten Stunden 50’000 Dollar zu zahlen. Die Alternative wäre, gar nichts zu bekommen. Zu Ihrer Information: Die Öffentlichkeit wurde letzte Woche über den Angriff informiert.»

Das Blatt hat sich gewendet, die Angreifer sind plötzlich in der Defensive. Alpha/BlackCat versucht noch einmal, die Initiative an sich zu reissen, und betont, man sei Bernina mit dem Rabatt von über 50 Prozent schon genügend entgegengekommen. Man sei aber bereit, «als Geschenk» die Firma künftig nicht mehr anzugreifen und auch die Kunden und Angestellten nicht zu kontaktieren. Die Erpresser setzen eine weitere Deadline.

Dann bricht der Kontakt ab. Der Chat endet zwölf Tage nach dem Angriff auf die IT-Infrastruktur von Bernina. Ob die Erpresser den gesamten Chat veröffentlicht haben, ist unklar. Bernina-Sprecher Matthias Fluri will sich zum Chat nicht äussern. Er bestätigt lediglich, dass man «aus strategischen Gründen» mit den Angreifern Kontakt gehabt habe.

Schaden «gering», Folgen unklar

Der Schaden des Hackerangriffs sei «gering», betont Fluri. Allerdings dürften dem Unternehmen unabhängig vom effektiven Schaden Kosten für die Wiederherstellung und für externe Experten entstanden sein. Dieser Aufwand, so berichten andere gehackte Firmen, kann schnell einen sechsstelligen Betrag erreichen. Dazu kommt die Unsicherheit, ob die Erpresser weitere gestohlene Daten veröffentlichen und daraus ein Schaden entsteht.