Versicherer zahlen Lösegeld bei Hackerangriffen

Internet-Erpresser zählen auf die Schweizer Versicherungen. Viele ersetzen nicht nur den Schaden, sondern kommen – indirekt – auch für das Lösegeld auf.

Veröffentlicht am 29. Juni 2021 - 20:55 Uhr

Das Desaster präsentiert sich oft am Montagmorgen. Die Monitore bleiben schwarz, die Telefone stumm. Da ist nur eine simple Textnachricht: «Ihre Daten sind verschlüsselt. Sie haben fünf Tage Zeit, das Geld zu überweisen.» Erpresser fordern das Lösegeld in den Kryptowährungen Bitcoin oder Monero, die wenig Spuren hinterlassen. Wer zahlt, so wird versprochen, erhält einen Schlüssel, mit dem sich die Daten retten lassen.

Hacker greifen mit sogenannter Ransomware Firmennetzwerke oft am Wochenende an, damit sie mehr Zeit haben, um Daten nicht nur zu verschlüsseln, sondern auch herunterzuladen. Wenn ein Unternehmen über ein brauchbares Back-up verfügt und deshalb nicht zahlen will, droht die zweite Stufe der Erpressung: Die sensiblen Daten werden im Darknet, dem kaum kontrollierbaren Teil des Internets, veröffentlicht oder zum Kauf angeboten.

Es sind keine leeren Drohungen, wie auch Schweizer Unternehmen erfahren mussten. Prominenteste Beispiele sind Stadler Rail und Huber + Suhner. Die Erpresser veröffentlichen fortlaufend neue Daten aus den Unternehmen. Sie hatten Bitcoins in Millionenhöhe verlangt, doch die Firmen weigerten sich zu zahlen. Das verschaffte ihnen viel Respekt – zumindest bei Strafermittlern, Präventionsstellen und in Unternehmerkreisen.

Eine Erpressung kommt selten allein

«Wer zahlt, bleibt letztlich erpressbar», sagt Max Klaus, stellvertretender Leiter beim Nationalen Zentrum für Cybersicherheit (NCSC) des Bundes. «Uns sind Fälle bekannt, in denen Angreifer das Lösegeld erhielten. Darauf meldeten sie sich aber wieder und stellten Nachforderungen», so Klaus. Er rät deshalb, auf solche Forderungen grundsätzlich nicht einzugehen.

Mehrfach-Erpressungen sind keine Seltenheit, wie eine im Juni veröffentlichte Befragung von 1263 weltweit tätigen Security-Spezialistinnen und -Spezialisten zeigt. 80 Prozent der Unternehmen, die zugeben, Lösegeld bezahlt zu haben, sollen demnach ein weiteres Mal angegriffen worden sein. Nicht immer von den gleichen Tätern, denn erpressbare Firmen sind auch für andere Gangs interessant.

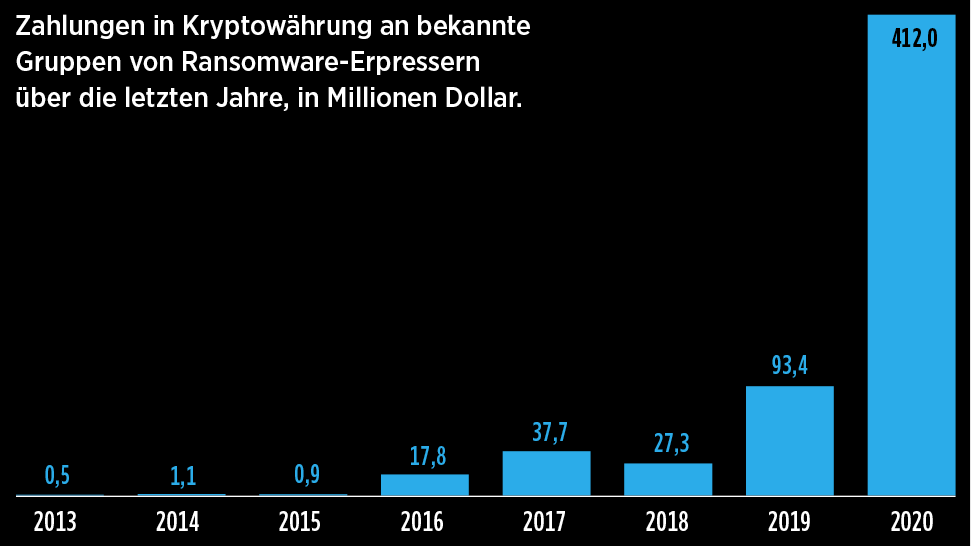

Der Zahlungsbereitschaft tut das keinen Abbruch, zeigt eine Analyse von Bitcoin-Überweisungen an bekannte Adressen von Ransomware-Erpressern. Mit Forderungen nach Lösegeld sind immer mehr Firmen konfrontiert. Im Frühling erwischte es ein grosses Malerunternehmen im Kanton Zürich, einen bekannten Hersteller von Sonnenstoren im Thurgau und eine Gewerbeschule in Basel. Sie alle weigerten sich zu zahlen.

Bezahlte Lösegelder an Internet-Erpresser

Wo ein Risiko ist, da ist auch ein Geschäft – nicht nur für Erpresser, auch für Versicherungen. Der Beobachter hat die fünf grössten Privatversicherer zu ihren Cybercrime-Policen befragt. Zurich, Axa, Helvetia und Bâloise bestätigen, auf Kundenwunsch auch Lösegeldzahlungen zu versichern. Chubb, die Nummer zwei in der Schweiz, äusserte sich nicht, erwähnt «Cyber-Erpressungszahlungen» aber als Leistung in ihren Prospekten.

Interessant: Versicherer Axa schliesst «Erpressungsgeldzahlungen» in seinen allgemeinen Vertragsbedingungen aus, räumt gegenüber dem Beobachter jedoch ein: «Die Lösegeld-Erstattung ist bei der Axa Schweiz als Zusatzdeckung und auf ausdrücklichen Kundenwunsch versicherbar.» Im Mai noch hatte Axa in Frankreich das Versichern von Lösgeldzahlungen vorübergehend eingestellt. Diesen Schritt begründete das Unternehmen mit der «unklaren Rechtslage».

Versicherungen erhöhen quasi Zahlungsbereitschaft ihrer Opfer

Tatsächlich ist strittig, ob solche Versicherungen überhaupt legal sind. Weil sie weitere kriminelle Aktivitäten provozieren und finanzieren, könnten sie sittenwidrig und die Verträge nichtig sein. Im angelsächsischen Raum stehen Verstösse gegen die Gesetze zur Bekämpfung der Geldwäscherei und der Terrorismusfinanzierung im Raum. Einschlägige Urteile dazu fehlen noch.

Die befragten Versicherungen unterstreichen, dass ihre Kunden mit Ermittlungsbehörden und dem NCSC zusammenarbeiten müssten, um eine allfällige Lösegeldentschädigung zu erhalten. Ausserdem gehen sie weit auf Distanz zu den Ransomware-Gangs und tätigen selber keine Überweisungen an die Täter. Etwas verklausulierter heisst es in einem Prospekt: «Wir bezahlen nur in Schweizer Franken.» An dieser Währung sind Erpresser kaum interessiert, sie würde Spuren hinterlassen. Der Deal geht jedoch anders: Der Kunde wickelt die Kryptozahlung ab, die Versicherung bezahlt den entstandenen Schaden in Franken.

Der Schweizerische Versicherungsverband rät zwar grundsätzlich von Lösegeldzahlungen ab. «Die Ausgestaltung der Versicherungsleistung ist aber Sache der einzelnen Versicherungen. Dazu macht der Verband keine Vorgaben», sagt eine Sprecherin. Oft würden die Versicherungen auch erst kontaktiert, wenn das Lösegeld bereits bezahlt worden sei. «Ob in diesem Fall die Kosten übernommen werden, hängt stark vom konkreten Vertrag ab.»

Die Erpresser dürften sich über die Versicherungen freuen. Sie erhöhen die Zahlungsbereitschaft ihrer Opfer.

«Wenn die Lösegeldzahlungen sogar von einer Cyberversicherung gedeckt sind, sinkt der Anreiz, Daten und Informationen genügend zu schützen.»

Edith Graf-Litscher, SP-Nationalrätin

Nationalrätin Edith Graf-Litscher, Co-Präsidentin der parlamentarischen Gruppe Digitale Nachhaltigkeit, kritisiert solche Angebote. Sie will das Thema jetzt mit einem parlamentarischen Vorstoss auf die politische Ebene bringen. «Mit Lösegeldzahlungen bauen Erpresser ihre Infrastruktur weiter aus und werden auch Schweizer Unternehmen noch stärker ins Visier nehmen. Wenn die Zahlungen sogar von einer Cyberversicherung gedeckt sind, sinkt der Anreiz, Daten und Informationen genügend zu schützen. Ich weiss ja, im Notfall zahlt die Versicherung», warnt die SP-Parlamentarierin.

Sie verweist auf Bestrebungen in einigen Ländern, solche Zahlungen zu untersagen, einzuschränken oder zumindest eine Meldepflicht einzuführen. Es sei Zeit, «dass sich auch die Schweiz damit auseinandersetzt».

Spitäler im Visier der Erpresser

Derweil dringen Erpresser in immer besorgniserregendere Bereiche vor. In den USA ist das Gesundheitswesen ihr liebstes Ziel. Selbst in der Erpresserszene ist das nicht unumstritten. Einzelne Tätergruppen lehnen es aus ethischen Gründen ab, solche Einrichtungen anzugreifen.

Auch in Europa werden Spitäler ins Visier genommen. Ende 2020 erwischte es die Schweizer Hirslanden-Gruppe, Anfang Jahr Spitäler in Frankreich und Deutschland. «Die Entwicklung zeigt, dass wir die IT-Sicherheit im Gesundheitswesen sehr ernst nehmen müssen», sagt Max Klaus vom Nationalen Zentrum für Cybersicherheit. «Es gibt kaum heiklere Informationen als Patientendaten aus einem Spital. Die dürfen auf keinen Fall an die Öffentlichkeit gelangen.»

1 Kommentar

Man sagt ja, dass früher alles besser war. Stimmt sicher nicht immer.

Datensicherung in Papierform ist jedenfalls sicher und sicherer als jede Art von virtueller Datensicherung auf irgendeinem Server, PC, oder Cloud. Auch ein Backup auf einer Festplatte ist viel schneller kopiert als Tausende von A4 Blätter.

Darum sind meine Unterlagen nach wie vor in Papierform in Ordner aufbewahrt.

Früher war zB. auch das Telefon viel sicherer. Kein Hacker konnte per Knopfdruck Telefonanschlüsse blockieren. Da musste schon vor Ort mit einer Schere oder Seitenschneider die zwei Drähte durchschneiden.

Fortschritt ist ja gut und die ganze Digitalisierung ist auch hoch interessant und und und.